上面介绍的netstat -a命令只能查询出当前哪个端口被使用,无法找到究竟是什么程序在使用相应的端口。这样就为我们找出木马带来的麻烦,如果发现某个可疑端口被占用的话,究竟是有用的程序在使用他还是感染的木马或黑软在占用呢?所以说找出某个端口是由哪个程序调用的才是防范未知木马和黑软的关键。

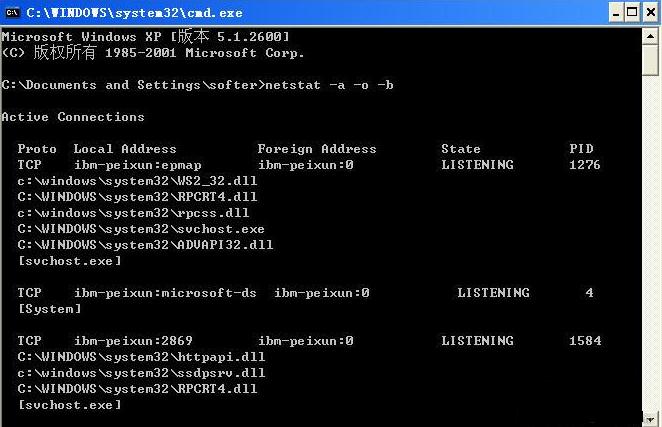

方法很简单我们使用netstat -a -o -b命令即可,同样在命令行模式输入前面的多参数命令。系统会多显示出一列,该列名为PID,也就是告诉我们是哪个PID在使用相应的端口,当然对于那些多个程序注入到同一个进程PID的情况也可以通过此命令查询出来,在每个连接的最后会显示出PID对应的文件名。(如图4)

|

| 图4 |

从图4我们可以看出,第一行的连接是由PID 1276调用的,他实际上是由五个文件发起连接而成的,主程序为svchost.exe,连接过程中调用了系统文件夹c:\windows\system32下的四个DLL动态链接库文件。通过这个命令我们就可以将那些使用DLL注入方式隐藏自己的木马和黑软揪出来了。

在执行netstat -a -o -b命令后,系统会不停的监视网络连接情况,查询出调用某连接某端口的程序,显示出该程序调用的所有DLL文件。如果在显示过程中我们想终止的话,这需要执行ctrl+c即可。

netstat -a -o -b命令是上面介绍的netstat -a命令的扩展,他不仅仅帮助我们清楚的了解当前系统端口被使用的情况,还进一步找出了哪个程序在调用相应的端口,为我们找出可疑端口,判断可疑进程,发现可疑程序提供了有力保障。即使是使用DLL注入方式隐藏的木马也可以通过此方法找出来。

四,小工具在手木马黑软通通走:

也许有的读者会感觉使用上面的netstat加参数的方法来查看本地计算机开启了哪些端口以及哪个程序调用的相应端口比较麻烦,那么在本文的最后笔者为大家介绍一款小工具,他是图形化的界面,我们可以轻轻松松的查看当前哪些程序开启了哪些端口,从而判断出电脑是否感染木马或黑软。相比一条条命令的netstat来说,他更适合普通用户使用和操作。该软件的名字是currports。

currports小档案:

软件大小:36KB

软件语言:中文版

软件类型:免费软件

适用平台:2000/xp/2003

第一步:下载该软件并解压缩到新文件夹中。

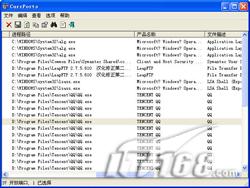

第二步:运行文件夹中的“管理端口连接.exe”程序启动currports。(如图5)

|

| 图5 |

第三步:启动currports后会自动扫描当前计算机打开的端口,还会显示出当前开启的所有程序。程序及使用的端口清晰的呈现出来,显示信息包括进程名称,PID,类型,本机地址,本机端口类型,本地地址,远程端口,远程端口类型,远程地址,连接状态,进程路径,文件描述,使用用户名称等。我们可以找到可疑的进程名称然后分析其使用的端口来判断是否为木马或黑软程序,对于不熟悉的进程还可以根据后面的进程路径和文件描述,甚至是使用用户名称等信息来进一步分析。(如图6)

|

| 图6 |

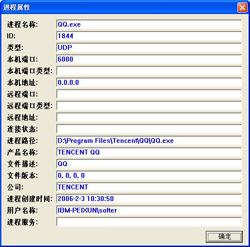

第四步:找到任何一个进程后我们还可以通过双击名称来打开详细信息列表。(如图7)

|

| 图7 |

小提示:

通过currports的“查看”和“选项”菜单我们可以自定义显示列表的类别,将不常用或对自己没有帮助的信息过滤掉。

不过使用currports工具也存在着一个缺点,那就是他不能象netstat -a -o -b命令那样显示出某个进程包含的所有DLL文件,这点就造成他在查询DLL注入木马方面先天不足。所以说要想彻底查出木马和黑软程序还是需要两种方法相互结合才行。

总结:

currports小软件是图形化的绿色工具,通过他可以随时查看本地端口开启情况,对于普通用户了解自己计算机染毒状况以及网络管理员检查服务器运转情况都是非常有帮助的。我们可以通过“刷新”按钮进行实时显示。当然对于有一定基础或者手头没有此工具的读者也可以使用netstat -a -o -b命令在命令行模式下查看同样的信息。总之不管我们使用哪个方法都能够将非法黑软和木马程序在第一时间检查出来,甚至是杀毒软件无法查出的未知木马也可以通过本文介绍的方法自行检查出来。